OAuth 2.0 Support

Die Konfiguration erfolgt in zwei Schritten:

- Konfiguration im O365 Admin Center

- Konfiguration in 3V ROOMS

Konfiguration in O365 - Admin Center

Loggen Se sich in Ihr O365 Admin Center ein.

Klicken Sie im linken Panel auf Azure Active Directory. Es öffnet sich ein neues Fenster.

Klicken Sie auf Azure Active Directory.

Wählen Sie App Registrations.

Kicken Sie auf die Schaltfläche + New Registration

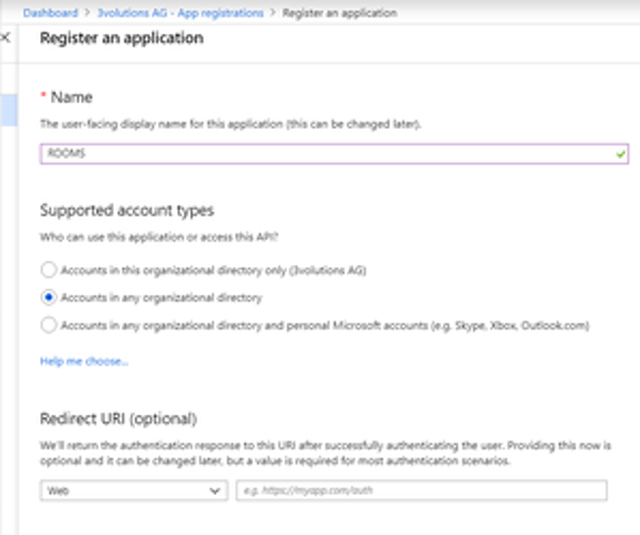

Füllen Sie die Eingabemaske aus:

- Name: ROOMS

- Supported Account Types: *Accounts in any organizational directory.

- Redirect URI:https:// Ihre Rooms Domäne /signin-microsoft.comZ.B.: https://vnext.idp.3vrooms.app/signin-microsoft.com

Konfiguration in ROOMS

Damit ROOMS mit externen Identity Providern, wie Microsoft Azure Active Directory (O365) umgehen kann, müssen diese der Applikation bekannt gemacht werden.

Klicken Sie in der Menüleiste auf Einstellungen.

Wählen Sie im Sidepanel System.

Öffnen Sie das Subpanel Globale Parameter.

Suchen Sie den Eintrag BezeichnungIdentity Providers - OAuth 2.0.

Klicken Sie auf den Bleistift, um die Parameter einzustellen.

Geben Sie in das Feld Wert folgend Zeilen ein:

<IdentityProviders> <Provider Name=""> <Audience> </Audience> <AuthorizationEndpoint> </AuthorizationEndpoint> <ClaimLookup> </ClaimLookup> <ClientId> </ClientId> <Issuer> </Issuer> <Secret> </Secret> <TokenEndpoint> </TokenEndpoint> <MetadataEndpoint> </MetadataEndpoint> <UserInformationEndpoint> </UserInformationEndpoint> </Provider> </IdentityProviders>Füllen Sie die Felder entsprechend Ihrer Anforderungen. Orientieren Sie sich dabei an der Erklärung der Felder:

Feld Erklärung Name Unique name provided by ROOMS, which identifies the identity provider. Audience Identifies the recipient resource the token is intended for. AuthorizationEndpoint The URI, where the client will be redirected to authenticate. ClaimLookup The claim name, which value is used, to lookup an available logon. ClientID The Application ID assigned to your app, when it’s registered with your Identity Provider. Issuer Identifies the STS (Security Token Service), that emitted the token, optionally as well as the tenant (e.g. Azure). Secret The application secret, you created within your Identity Provider. TokenEndpoint The URI the middleware will access to exchange the OAuth token. MetadataEndpoint The URI the middleware will access to retrieve basic metadata about the Identity Provider. UserInformationEndpoint The URI the middleware will access to obtain the user information.

Meist ist es nicht nötig alle Felder auszufüllen, mindestens müssen jedoch Name, ClaimLookup, ClientId sowie Secret angegeben werden.

Für O365 könnte die Konfiguration wie folgt aussehen:

<IdentityProviders>

<Provider Name="Microsoft">

<ClaimLookup>preferred_username</ClaimLookup>

<ClientId>bdfb10ba-8e07-4aef-92f9-031de0e1f1ef</ClientId>

<Secret>zejnamOHLYWC44+hX977$+}</Secret>

<Issuer>https://login.microsoftonline.com/{TenantId}/v2.0</Issuer>

<MetadataEndpoint>https://login.microsoftonline.com/common/v2.0/.well-known/openid-configuration</MetadataEndpoint>

</Provider>

</IdentityProviders>

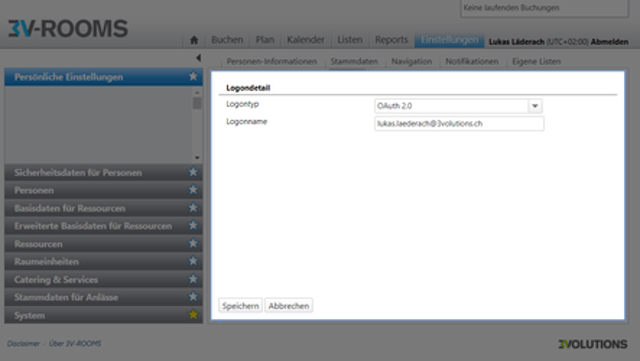

Jeder Person welche in der Lage sein soll OAuth zu verwenden, muss ein Logon vom Typ **OAuth 2.0** hinterlegt werden (Dies kann optional durch den Benutzerdatenimport automatisiert werden). Der Name muss hierbei dem Inhalt, welcher im Claim mit dem Key ClaimLookup definiert wurde entsprechen.

Klicken Sie in der Menüleiste auf Einstellungen.

Wählen Sie im Sidepanel Personen.

Suchen Sie die Person, für welche Sie Parameter bearbeiten möchten und klicken Sie auf den Bleistift hinter dem Namen.

Gehen Sie zum Tab Logins.

Klicken Sie auf Erstellen und wählen Sie die entsprechenden Parameter aus.

Klicken Sie auf Speichern.