IdP einrichten

Eigene Seite für IdP einrichten

- Richten Sie eine eigene Seite für die IdP ein.

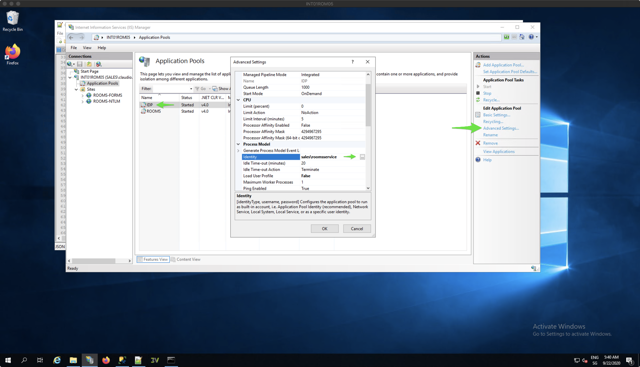

- Fügen Sie einen Application Pool hinzu und geben Sie ihm den Namen IDP.

- Klicken Sie auf Advanced Settings

- Wählen Sie im Feld Identity die Einstellung Service User.

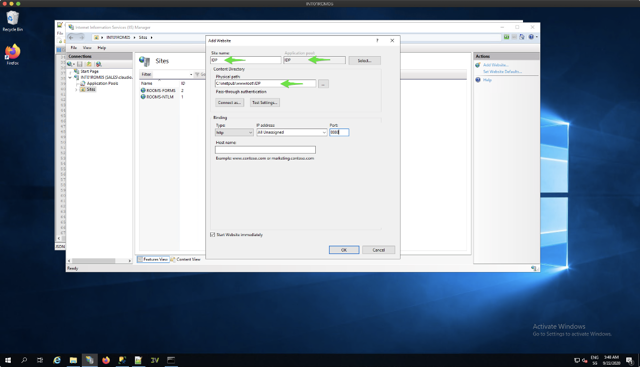

- Erzeugen Sie eine neue Seite und geben Sie ihr den Namen IDP.

- Wählen Sie den zuvor Applications Pool IDP.

- Geben Sie in das Feld Physical Path den Pfad für die IdP ein.

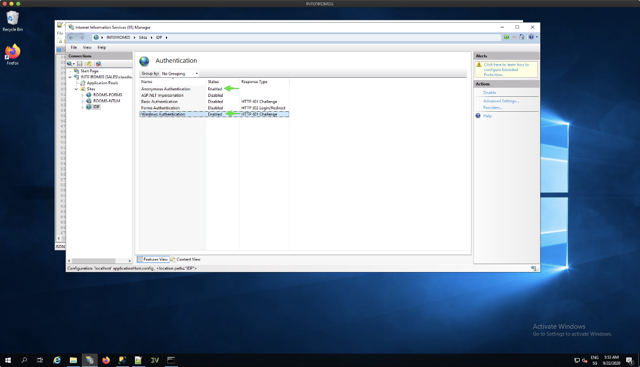

- Fügen Sie eine Authentifizierungs-Methode hinzu.

- Setzen Sie das Feld Anonymous & Windows Authentification Status auf Enabled.

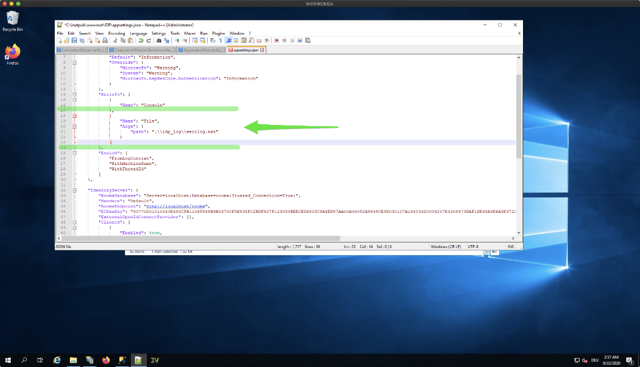

appsettings.json konfigurieren

Rufen Sie dei Datei appsettings.json auf, standardmäßig:

C:\inetpub\wwwroot\config\IDPErzeugen Sie eine Log Output Datei.

Platzieren Sie den Cursor zwischen WriteTo und Enrich.

2. { 3. "Name": "File", 4. "Args": { 5. "path": "C:\\inetpub\\wwwroot\\IDP\\idp_log\\serilog.txt" 6. } 1. }

Fügen Sie den Connection String nach RoomsDatabase hinzu

"RoomsDatabase": "Data Source=10.1.16.12;Initial Catalog=ROOMS_O_REL047;Integrated Security=True;MultipleActiveResultSets=True;",Fügen Sie einen Auftrag hinzu.

"Mandate": "Default",Fügen Sie ROOMS Endpoint zu RoomsEndpoint hinzu (Rooms URI).

"RoomsEndpoint": "http://10.1.16.31/Default/",Erzeugen Sie einen neuen ECDsaKey und ersetzen den ECDsaKey.

Beispiel mit IdentyServer.Cli.exe:

C:\xx\IdentityServer.Cli.exe keys newBeispiel Key:

"ECDsaKey": "30770201010420E590CFB1105F888B9B03700F5E835FC2BDF527F123034BEECED6803C8A5ED87AA00A06082A8648CE3D030107A14403420004207E4208473DAF1DE68A3E6A9E372259F79EEC12355139FF7D31865647742C65F3C6B92BCC9FAB1993FD89F7DA386B5ABD2FF0D844ED36CEBC8A8C7B9D089F95",Erzeugen Sie ein neuen ClientSecret und setzen Sie ihn in ClientSecrets Backup used Passwort Beispiel with IdentyServer.Cli.exe:

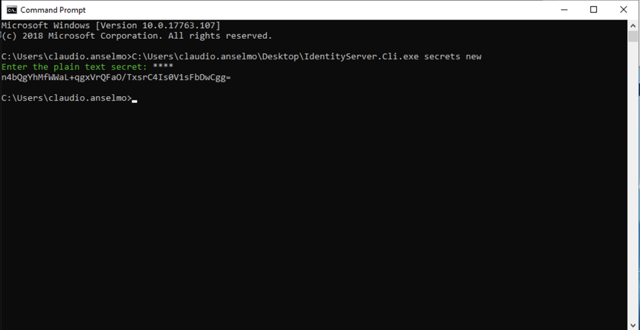

C:\..\IdentityServer.Cli.exe secrets new

"ClientSecrets": [ { "Value": "lTuA8CKtUsN1VLJyisVnAkJXdgeg7tFdlbEFirbipFE=" } ],Ersetzen Sie die RedirectUris durch die zuvor angegebenen URIs.

"RedirectUris": [ "http://10.1.16.31/Default/", "https://10.1.16.31/Default/" ],Ersetzen Sie die PostLogoutRedirectUris durch die zuvor angegebenen URIs.

"PostLogoutRedirectUris": [ "http://10.1.16.31/Default/Home/Account/PostLogout", "https://10.1.16.31/Default/Home/Account/PostLogout" ],

Authentifizierungen konfigurieren

Suchen Sie RoomsAppSettings.config, standardmäßig unter

C:\Program Files (x86)\3VOLUTIONS\ROOMS\ConfigurationWindows-Authentifizierung + Anonym (Formulare)

<RoomsAppSettings> <add key="DefaultMandator" value="Default"/> <!--MixedAuth Legacy 4.7 Authentication--> <add key="UseLegacyAuth" value="false"/> <!--IDP Configuration--> <!-- Authentication--> <add key="UseWindowsAuthAsDefault" value="false" /> <!-- IDP Communcation--> <add key="Authority" value="http://10.1.16.31:8888"/> <add key="ClientSecret" value="p2wYi6gm2pGtxAy"/> <add key="RedirectUri" value="http://10.1.16.31/Default/"/> <add key="CallbackPath" value="/Default/"/> </RoomsAppSettings>Microsoft Azure AD (O365)

<RoomsAppSettings> <add key="DefaultMandator" value="Default"/> <!--MixedAuth Legacy 4.7 Authentication--> <add key="UseLegacyAuth" value="false"/> <!--IDP Configuration--> <!-- IDP Communcation--> <add key="Authority" value="http://10.1.16.31:8888"/> <add key="ClientSecret" value="p2wYi6gm2pGtxAy"/> <add key="RedirectUri" value="http://10.1.16.31/Default/"/> <add key="CallbackPath" value="/Default/"/> </RoomsAppSettings>Bearbeiten Sie appsettings.json und fügen Sie ExternalOpenIdConnectProvider hinzu.

"ExternalOpenIdConnectProvider": [{ "Id": "microsoft", "Label": "Microsoft / Azure AD", "Authority": "https://login.microsoftonline.com/common/v2.0/", "ClientId": "YOUR-CLIENT-ID", "ClientSecret": "YOUR-CLIENT-SECRET", "Scopes": [ "profile", "email" ], "CallbackPath": "/signin-microsoft", "ValidateIssuer": false, "UserIdClaim": "preferred_username", "ValidateAudience": true, "Audience": "YOUR-AUDIENCE" }],

Beispiel Konfiguration

| appsettings.json | IDP | |

| RoomsAppSettings.config | ROOMS | |

| config.json | Addin |